宝塔bt.cn是比较知名的国产主机控制面板,傻瓜式操作让小白也能用服务器搭建网站环境,从而赢得了大量用户。然而几天前各大论坛贴满了关于宝塔后门搜集隐私信息的帖子,我们看看怎么回事:

宝塔面板官网:https://bt.cn/

宝塔服务器面板,一键全能部署及管理,送你3188元礼包,点我领取宝塔服务器面板,一键全能部署及管理,送你3188元礼包,点我领取https://www.bt.cn/?invite_code=MV9kaG5wYWk=

首先,网友po出了详细的宝塔搜集信息并上传到服务器的代码和操作流程,附带搜集信息的证据。

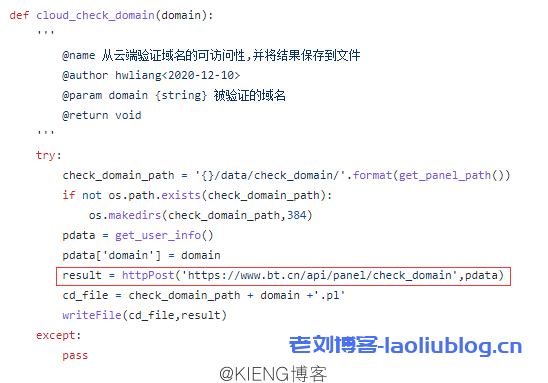

第一步、搜集安装包套服务器上面的域名,文件/class/public.py。并检测域名是否可用,/class/acme_v2.py。

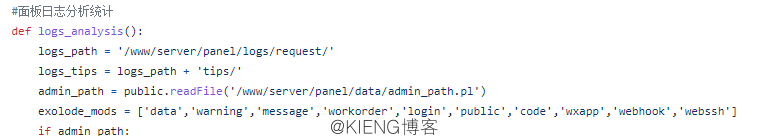

第二步、收集面板操作日志,包括:时间,IP(*此处为操作面板用户的 IP),请求方式,请求路径,UA,操作动作等。

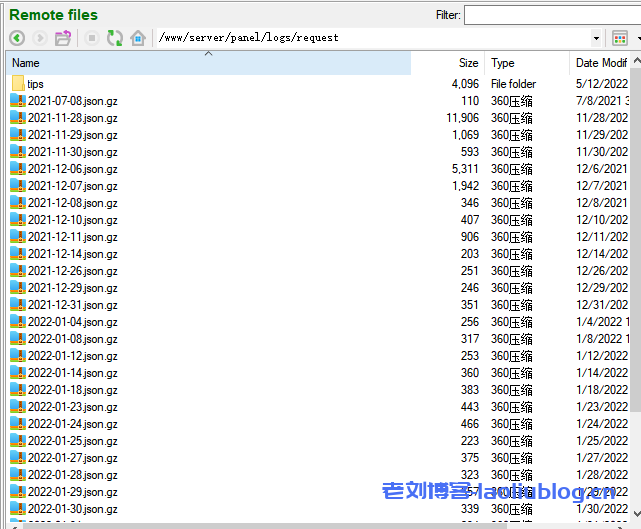

由/class/public.py搜集信息,保存到/www/server/panel/logs/request/目录。

保存格式为:["2022-05-06 01:58:10", "你的 IP(非服务器 IP):1000", "POST", "/login?", "用户 UA", "{}", 39]

第三步、由/script/site_task.py,打包发送搜集到的信息到宝塔服务器。

由/task/bt-task.c 定时执行.每一小时执行一次。

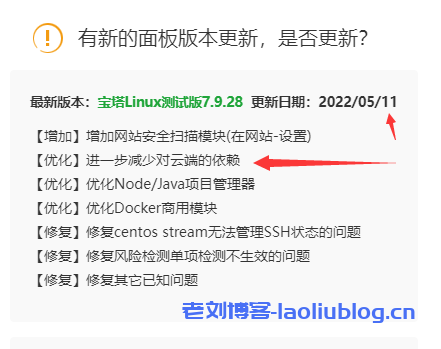

以上出处在https://blog.kieng.cn/2950.html。事情曝光后,宝塔连夜加班更新新版本:

网页调侃道:宝塔官方认识到了事态严重,并在第一时间做出整改,把1分钟一次上传用户信息修改为修改为2分钟一次。

刚好,我手里有一台装了bt的服务器,进去看看:

果然如爆料一样的中招了。

宝塔上传用户信息紧急修复方法:

老刘博客这里附一份紧急修复方法,当然这只是网友目前找到的后门,建议该换的还是得换了吧,信息安全很重要。除了宝塔面板,Linux下常见的web一键包运行环境和控制面板汇总

#将脚本文件清空

echo "" > /www/server/panel/script/site_task.py

#脚本文件添加写保护,防止内容被写回(即使是root,不取消保护也无法写入)

chattr +i /www/server/panel/script/site_task.py

#清空所有统计日志

rm -rf /www/server/panel/logs/request/*

#为request文件夹添加写保护,防止内容写入

chattr +i -R /www/server/panel/logs/request